Avec l’essor des centres de données dynamiques, hétérogènes et distribués, les contrôles de sécurité des réseaux existants ne peuvent plus assurer une protection adaptée.

Les cyber-attaques contournent les contrôles de sécurité pour compromettre les systèmes et voler des données. Les pirates sont conscients de ce qu’ils veulent voler et ont une bonne idée des portes, clôtures et serrures numériques utilisées pour protéger ces biens. Forts de ces connaissances, ils utilisent des tactiques, techniques et procédures conçues pour contourner les contrôles de sécurité des réseaux, comme les courriels d’hameçonnage, les scripts et pièces jointes malveillants, les compromissions de la chaîne d’approvisionnement et les attaques de réseaux sociaux. Par exemple, les violations de données d’Anthem et de JPMorgan Chase ont eu pour origine des campagnes de harponnage, tandis que les violations de l’Office of Personnel Management (OPM) et de Target ont été le résultat de compromissions de la chaîne d’approvisionnement. Dans ces cas et dans bien d’autres, les contrôles de sécurité traditionnels du réseau se sont révélés inefficaces pour bloquer les attaques ou même réduire la surface d’attaque du réseau.

Les appareils de sécurité réseau ne peuvent sécuriser que le trafic local, car ils ne peuvent pas inspecter le trafic applicatif circulant entre les centres de données. Par conséquent, la protection granulaire est réduite au minimum, ce qui augmente le risque d’attaques. Compte tenu des risques actuels, les RSSI veulent renforcer la sécurité du réseau en protégeant le trafic est/ouest entre les charges de travail des centres de données.

Les anciens outils de sécurité réseau ne sont pas adaptés aux exigences actuelles, car ils ont été conçus pour filtrer le trafic entre les dispositifs physiques d’un centre de données. Alors que certaines organisations essaient de forcer les contrôles de sécurité, les recherches d’ESG indiquent que 74 % d’entre elles ont dû abandonner tout ou une partie des contrôles de sécurité traditionnels parce qu’ils ne pouvaient pas être utilisés efficacement pour la protection du cloud, tandis que 13 % d’entre elles ont des problèmes avec les contrôles de sécurité traditionnels qui pourraient conduire à leur remplacement.

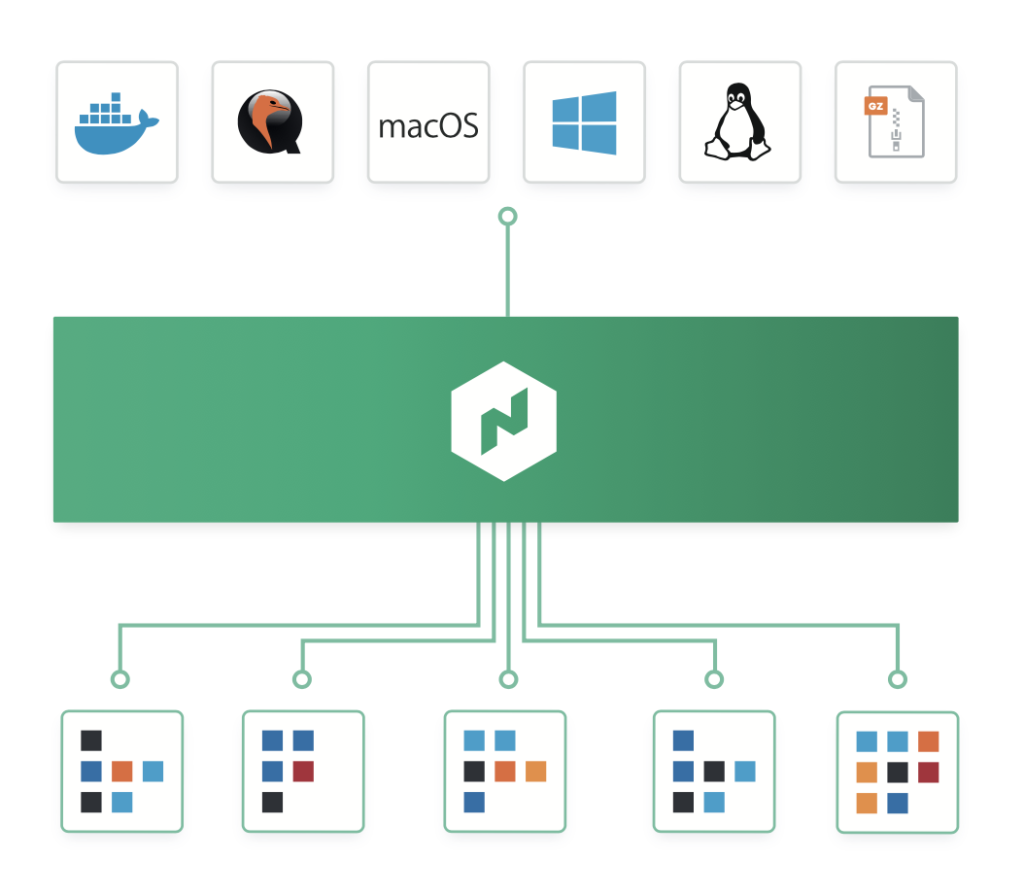

Compte tenu des limites des contrôles de sécurité traditionnels, les RSSI ont besoin d’une stratégie technique alternative. À mesure que le cloud computing se développe, les entreprises souhaitent protéger les charges de travail du cloud hybride à l’aide de la micro-segmentation. Il existe trois types de technologies de micro-segmentation : les technologies d’infrastructure, les technologies d’hyperviseur et les technologies basées sur l’hôte, chacune ayant ses propres avantages.

A propos de

ACKnowledge.

ACKnowledge, intégrateur et société de conseil, est spécialisée dans la modernisation des infrastructures IT, avec un focus sur la cybersécurité et le cloud. La performance, la visibilité et l’automatisation font également partie des sujets stratégiques et mis en avant de façon systématique par ACKnowledge.

Expertise technique et sens du service sont les fondements d’ACKnowledge. Son objectif est de travailler dans une logique d’intégration continue, du choix des solutions les plus pertinentes à leur support technique en passant par leur déploiement. La volonté affichée est également de faire évoluer ces solutions en permanence et de garantir leur efficacité sur le long terme.